- Blog

Wie Betrüger Blocklisten austricksen und sich auf Inklusionslisten schleichen

Oliver Kampmeier

Cybersecurity Content Specialist

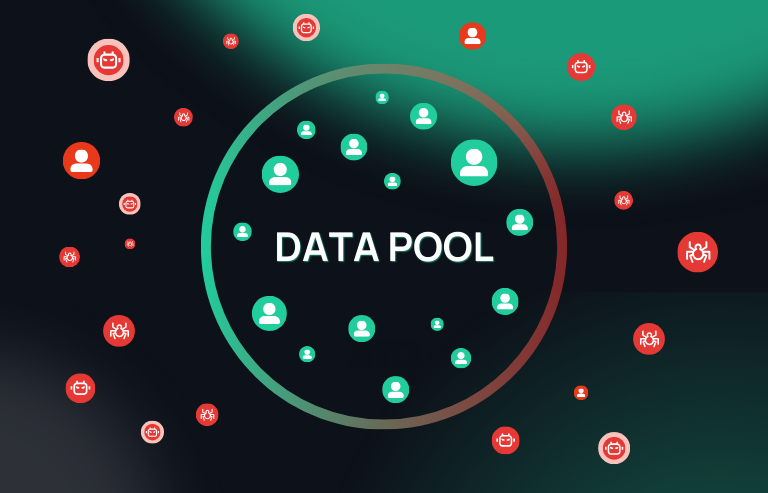

Stell Dir vor: Die zwielichtige Domain eines Betrügers wird mittels Blockliste gesperrt. Geben sie auf? Natürlich nicht! Sie finden einen Weg, um wieder an die Werbebudgets zu kommen.

Wie Betrüger Ausschlusslisten umgehen

Es ist erschreckend einfach – sie lügen einfach über die Domain im Bid-Request. Und zack, sie sind wieder im Spiel und schöpfen wieder Geld ab. Betrüger nutzen diesen Trick schon seit Jahren. Sie wissen genau, dass Werbetreibende glauben, sie hätten den Kampf gegen Desinformationsseiten, MFA-Seiten, Piraterie etc. gewonnen, sobald die echte Domain aus den Platzierungsberichten verschwindet. Aber Überraschung – das haben sie nicht!

Hier ist der Haken: Kaum jemand überprüft, ob die Domain tatsächlich mit der SellerID in ads.txt übereinstimmt. Und was ist mit Prebid-Filtering, hilft das? Ja, aber es ist alles andere als unfehlbar. Nehmen wir mal FakeWebsiteABC.com. Wenn sie ihren echten Namen nutzen würden, würde niemand bieten. Also geben sie sich einfach als eine bekannte, vertrauenswürdige Domain aus. Und weißt Du was? Es funktioniert. Betrüger betreiben dies im großen Stil und werden die ganze Zeit dafür bezahlt.

Betrüger tricksen auch Inklusionslisten aus

Glaubst Du, dass Deine Inklusionslisten unfehlbar sind? Angenommen, Deine Liste ist voll von erstklassigen, seriösen Seiten. Klingt super! Aber was, wenn ein Betrüger einfach behauptet, eine dieser Seiten im Bid-Request zu sein?

Ja, das reicht schon aus, um sich einzuschleichen – sie geben sich einfach als eine Domain auf Deiner Liste aus. Da ihre gefälschte Domain mit Deiner Inklusionsliste übereinstimmt, läuft der programmatische Bietprozess wie gewohnt weiter. Anzeigen werden ausgeliefert und die Betrüger kassieren. Leicht verdientes Geld.

Log-Level-Daten und Platzierungsberichte helfen hier auch nicht weiter. Sie zeichnen nur auf, was im Bid-Request steht, nicht, wo Deine Anzeige tatsächlich gelandet ist. Also, was ist die Lösung?

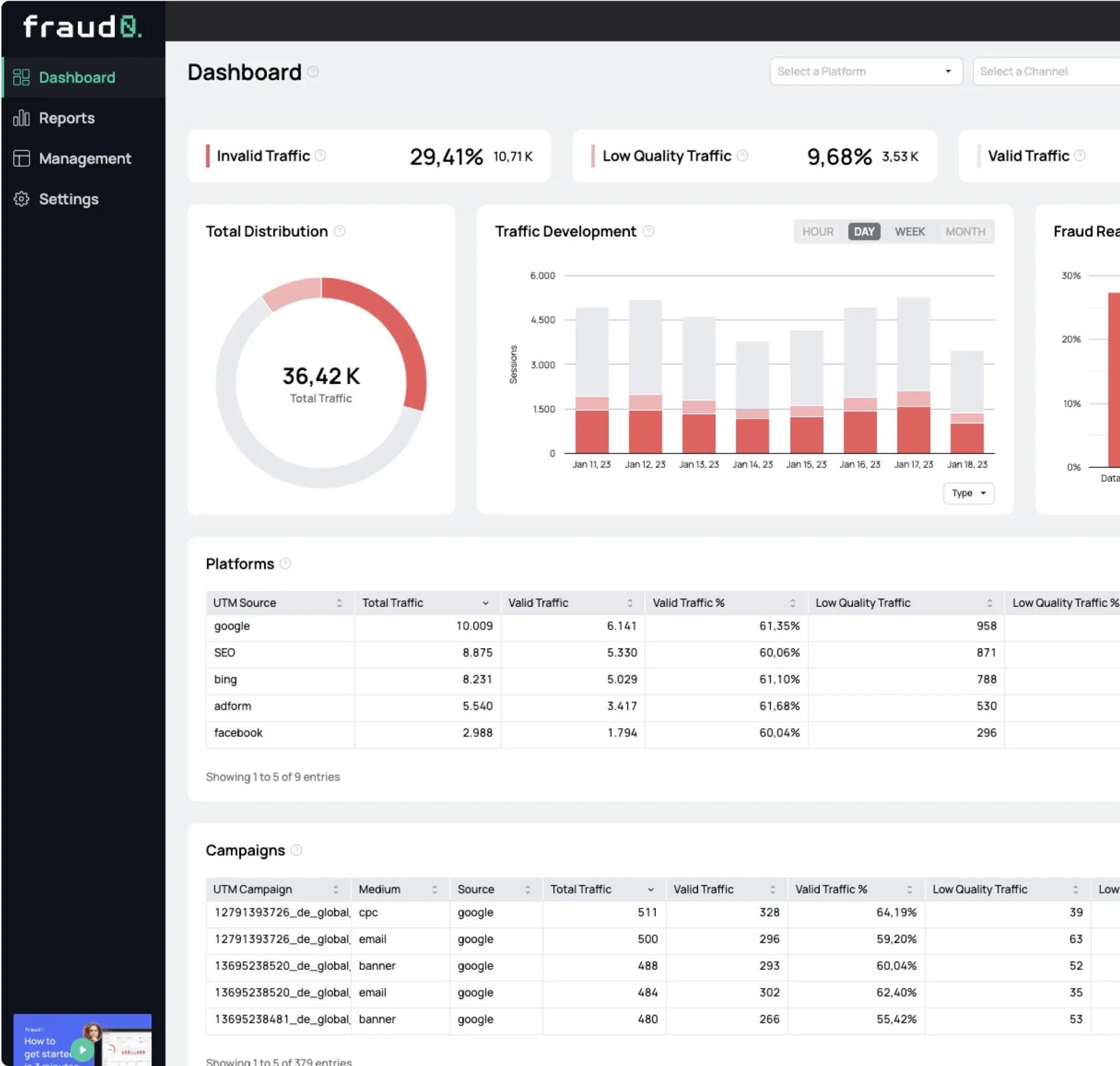

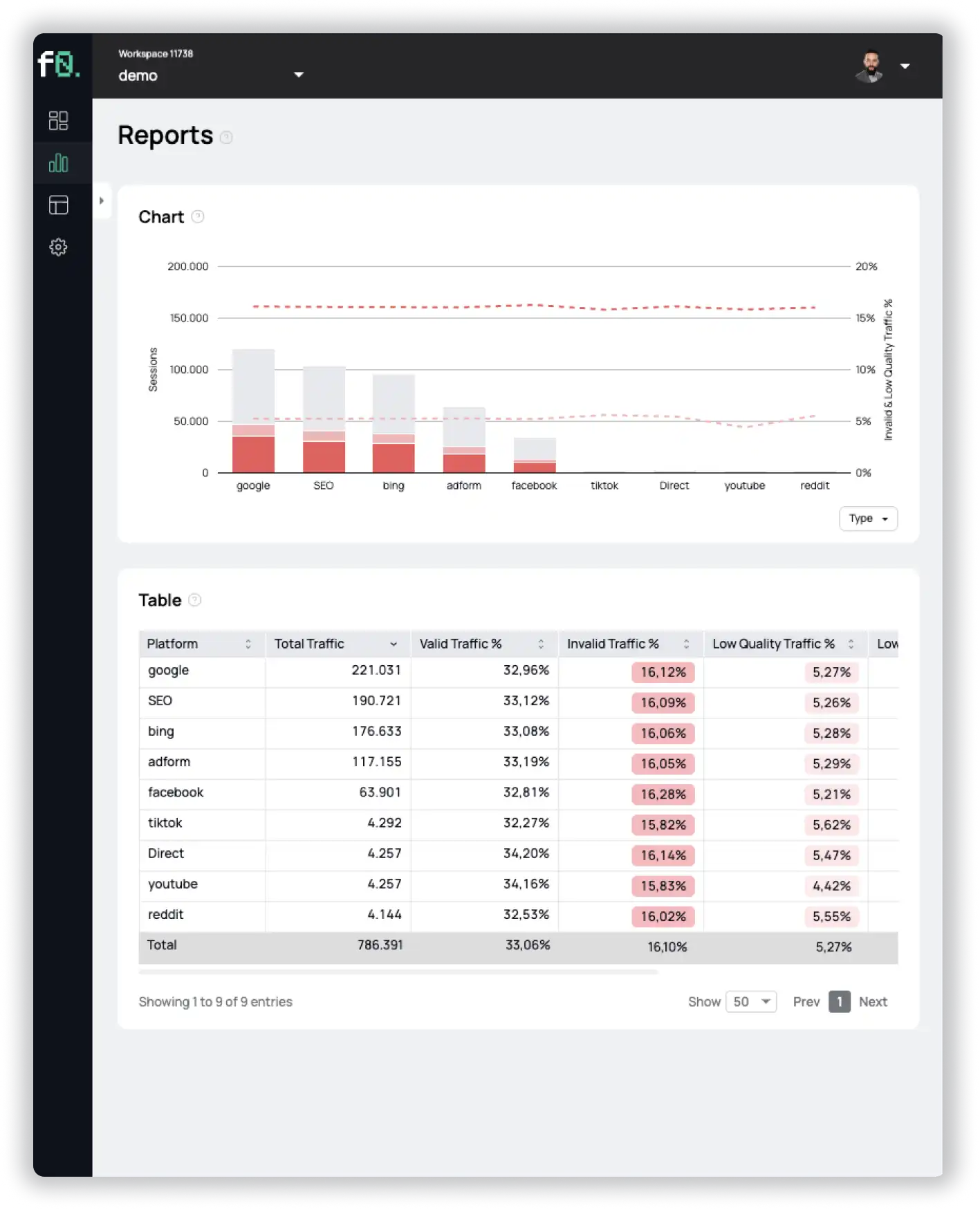

Mit den In-Ad-Tags von fraud0 kannst Du Post-Bid-Daten sammeln, um zu überprüfen, ob Deine Inklusionslisten tatsächlich so funktionieren, wie sie sollten. Ein Post-Bid-JavaScript-Tag erkennt, wo die Anzeige wirklich ausgespielt wurde und Du kannst beide Probleme angehen:

- Wenn eine gefälschte Seite die Domain im Bid-Request gefälscht hat, aber die Post-Bid-Erkennung zeigt, dass Deine Anzeigen trotzdem dort gelandet sind, kannst Du Maßnahmen ergreifen.

- Wenn ein Betrüger eine Seite auf Deiner Inklusionsliste nachgeahmt hat, wird die Post-Bid-Erkennung Dir Streuverluste auf Seiten und Apps aufzeigen, die dort nicht hingehören. So kannst Du das Problem beheben und Maßnahmen ergreifen.

Die Post-Bid-JavaScript-Erkennung ist der Schlüssel, um sicherzustellen, dass Deine Anzeigen nicht auf Desinformationsseiten (oder noch schlimmeren) landen und dass die Anzeigen wirklich auf den Domains ausgeliefert werden, die auf Deiner Inklusionsliste stehen. Also, was hält Dich davon ab, Dein Werbebudget mit unserer In-Ad-Technologie abzusichern?

- Veröffentlicht: Oktober 4, 2024

- Aktualisiert: Oktober 4, 2024

Erfahren Sie alles, was Sie über Invalid Traffic 2024 wissen müssen, basierend auf den Daten unserer Kunden. Einschließlich einer Aufschlüsselung nach Marketingkanälen, Branchen und vielem mehr.

1%, 4%, 36%?